目次

記事の要約

- Newsletter WordPressプラグインの脆弱性CVE-2025-3583が公開された

- 8.7.1より前のバージョンで管理者権限を持つユーザーによるStored XSS攻撃が可能

- CVSSスコアは3.5(LOW)と評価されている

Newsletter WordPressプラグインの脆弱性情報公開

WPScanは2025年5月5日、Newsletter WordPressプラグインの脆弱性CVE-2025-3583に関する情報を公開した。この脆弱性は、8.7.1より前のバージョンに存在するもので、高権限ユーザーによる深刻なセキュリティリスクとなる可能性があるのだ。

具体的には、プラグインの設定項目において、適切なサニタイズ処理とエスケープ処理が実装されていないことが原因だ。これにより、管理者権限を持つユーザーが、Stored Cross-Site Scripting (XSS)攻撃を実行できる可能性がある。unfiltered_html機能が無効化されているマルチサイト環境でも攻撃が可能である点が問題視されている。

この脆弱性により、攻撃者は悪意のあるスクリプトを挿入し、ウェブサイトの改ざん、ユーザー情報の窃取、セッションハイジャックなどを行う可能性がある。そのため、早急な対策が必要となる。

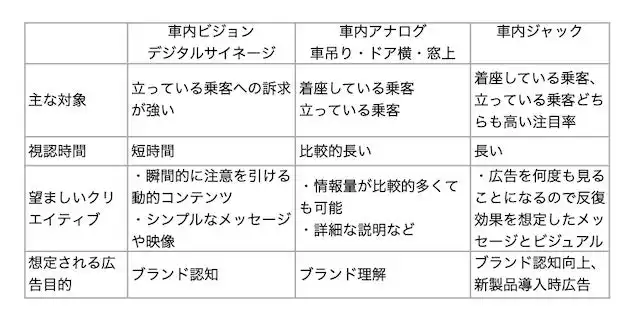

脆弱性詳細

| 項目 | 詳細 |

|---|---|

| CVE ID | CVE-2025-3583 |

| 発表日 | 2025-05-05 |

| 影響を受けるバージョン | 8.7.1より前のバージョン |

| 脆弱性タイプ | Stored Cross-Site Scripting (XSS) |

| CVSSスコア | 3.5 (LOW) |

| 攻撃難易度 | 高権限ユーザーが必要 |

| 発見者 | Dmitrii Ignatyev |

| 調整者 | WPScan |

Stored Cross-Site Scripting (XSS)について

Stored XSSとは、攻撃者がWebサイトのデータベースなどに悪意のあるスクリプトを保存し、他のユーザーがそのWebサイトにアクセスした際に、そのスクリプトが実行される攻撃手法である。

- 攻撃者は、Webサイトの入力フォームなどを利用して悪意のあるスクリプトを挿入する

- 挿入されたスクリプトは、Webサイトのデータベースに保存される

- 他のユーザーがWebサイトにアクセスすると、保存されたスクリプトが実行される

この攻撃は、ユーザーのセッションを乗っ取ったり、個人情報を盗んだり、Webサイト自体を改ざんしたりするなど、深刻な被害をもたらす可能性があるのだ。

CVE-2025-3583に関する考察

この脆弱性は、高権限ユーザーを必要とするものの、Stored XSS攻撃が可能となるため、無視できないリスクを孕んでいる。迅速なプラグインのアップデートが最も有効な対策であり、ユーザーは最新バージョンへの更新を怠らないようにすべきだ。また、開発者側も、入力値のバリデーションやエスケープ処理を徹底し、同様の脆弱性の発生を防ぐための対策を講じる必要がある。

今後、この脆弱性を悪用した攻撃が増加する可能性も考えられる。そのため、セキュリティ監視システムの強化や、ユーザーへのセキュリティ意識向上のための啓発活動も重要となるだろう。さらに、この脆弱性のような、高権限ユーザーを標的とした攻撃への対策として、多要素認証(MFA)の導入なども検討すべきだ。

将来的な対策としては、より厳格なセキュリティチェック機能の搭載や、自動的なセキュリティアップデート機能の導入などが考えられる。これにより、ユーザーは常に安全な環境でWordPressを利用できるようになるだろう。

参考サイト/関連サイト

- CVE.「CVE Record: CVE-2025-3583」.https://www.cve.org/CVERecord?id=CVE-2025-3583, (参照 2025-05-09).