目次

記事の要約

- PHPGurukul Boat Booking System 1.0にSQLインジェクション脆弱性CVE-2025-4157が発見された

- admin/booking-details.phpファイルのStatus引数の操作が原因

- リモートから攻撃が可能で、CVSSスコアは5.3(MEDIUM)

PHPGurukul Boat Booking Systemの脆弱性情報公開

VulDBは2025年5月1日、PHPGurukul Boat Booking System 1.0における深刻な脆弱性CVE-2025-4157を公開した。この脆弱性は、SQLインジェクションであり、攻撃者はリモートからシステムにアクセスし、データ改ざん等の悪用が可能となるのだ。

脆弱性の原因は、admin/booking-details.phpファイルのStatus引数の処理に問題があったことにある。攻撃者はこの引数を操作することで、SQLインジェクションを実行できる。この脆弱性は既に公開されており、悪用される可能性があるため、早急な対策が必要だ。

PHPGurukul Boat Booking Systemの開発元であるPHPGurukulは、この脆弱性に関する情報を公開し、修正パッチの提供を検討している。ユーザーは、速やかにシステムのアップデートを行うべきである。この脆弱性への対策は、システムのセキュリティを維持するために極めて重要だ。

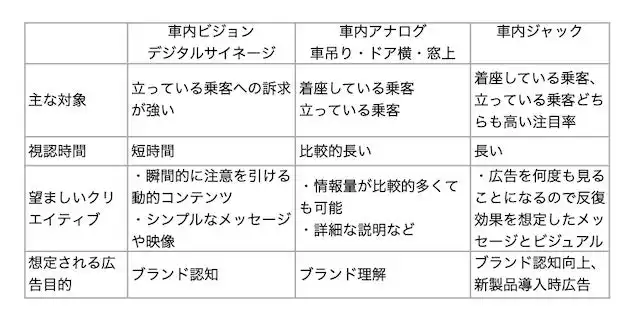

脆弱性詳細

| 項目 | 詳細 |

|---|---|

| 脆弱性名 | CVE-2025-4157 |

| 影響を受ける製品 | PHPGurukul Boat Booking System 1.0 |

| 脆弱性の種類 | SQLインジェクション |

| 影響を受けるファイル | /admin/booking-details.php |

| 攻撃ベクトル | ネットワーク(AV:N) |

| 攻撃難易度 | 低(AC:L) |

| 認証 | 低(PR:L) |

| CVSSスコア | 5.3(MEDIUM) |

| 公開日 | 2025-05-01 |

SQLインジェクションについて

SQLインジェクションとは、悪意のあるSQL文をアプリケーションに挿入することで、データベースを不正に操作する攻撃手法である。データベースのデータ漏洩や改ざん、システムの乗っ取りなど、深刻な被害につながる可能性がある。

- 不正なSQL文の挿入

- データベースへの不正アクセス

- データの改ざん・漏洩

対策としては、パラメータ化されたクエリを使用したり、入力値の検証を徹底したりすることが重要だ。適切なセキュリティ対策を講じることで、SQLインジェクション攻撃からシステムを保護することができる。

CVE-2025-4157に関する考察

PHPGurukul Boat Booking System 1.0におけるSQLインジェクション脆弱性CVE-2025-4157の発見は、Webアプリケーションのセキュリティの重要性を改めて示している。迅速なパッチ適用と、入力値の検証などのセキュリティ対策の徹底が不可欠だ。この脆弱性の発見は、開発者にとって、セキュリティ対策の重要性を再認識させる機会となるだろう。

今後、同様の脆弱性が他のWebアプリケーションでも発見される可能性がある。そのため、開発者はセキュリティに関する知識を深め、安全なアプリケーション開発に努める必要がある。また、ユーザーは、常にソフトウェアのアップデートを行うことで、セキュリティリスクを軽減することが重要だ。

PHPGurukulは、この脆弱性に対する迅速な対応と、将来的なセキュリティ強化策の発表が期待される。ユーザーへの情報提供やサポート体制の充実も、信頼回復に繋がるだろう。継続的なセキュリティアップデートと、ユーザーへの丁寧な対応が求められる。

参考サイト/関連サイト

- CVE.「CVE Record: CVE-2025-4157」.https://www.cve.org/CVERecord?id=CVE-2025-4157, (参照 2025-05-09).