目次

記事の要約

- WordPressプラグインTaxonomy Chain Menuの脆弱性CVE-2025-3748が公開された

- バージョン1.0.8以前で、認証済み攻撃者による任意のWebスクリプトの注入が可能

- 不十分な入力サニタイズと出力エスケープが原因

WordPressプラグインTaxonomy Chain Menuの脆弱性情報公開

Wordfenceは2025年5月2日、WordPressプラグインTaxonomy Chain Menuの脆弱性CVE-2025-3748を公開した。この脆弱性は、バージョン1.0.8以前のすべてのバージョンに影響する深刻な問題だ。

この脆弱性により、投稿者以上の権限を持つ認証済み攻撃者は、プラグインのpn_chain_menuショートコードを通じて、任意のWebスクリプトをページに注入できるようになる。注入されたページにユーザーがアクセスすると、そのスクリプトが実行されるのだ。

脆弱性の原因は、ユーザーが提供する属性に対する不十分な入力サニタイズと出力エスケープにある。そのため、攻撃者は悪意のあるスクリプトを埋め込み、クロスサイトスクリプティング攻撃を実行できる。

脆弱性詳細と影響範囲

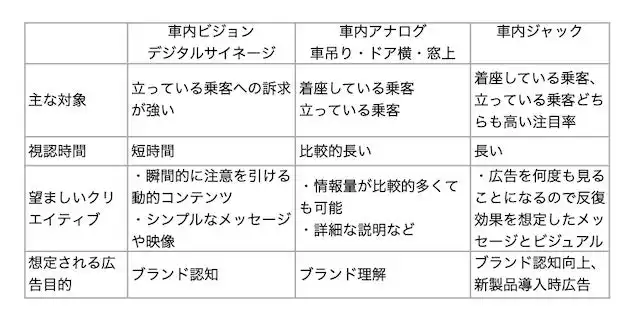

| 項目 | 詳細 |

|---|---|

| 脆弱性名 | CVE-2025-3748 |

| 影響を受けるプラグイン | Taxonomy Chain Menu |

| 影響を受けるバージョン | 1.0.8以前 |

| 脆弱性の種類 | Stored Cross-Site Scripting (XSS) |

| 攻撃に必要な権限 | 投稿者以上 |

| CVSSスコア | 6.4 (MEDIUM) |

| CWE | CWE-79 |

クロスサイトスクリプティング(XSS)について

クロスサイトスクリプティング(XSS)とは、悪意のあるスクリプトをWebサイトに挿入することで、ユーザーのブラウザを操作する攻撃手法だ。攻撃者は、ユーザーのセッション情報を盗んだり、偽のコンテンツを表示したりすることができる。

- ユーザーのセッション乗っ取り

- 個人情報の窃取

- 悪意のあるコードの実行

XSS攻撃を防ぐためには、入力値の適切なサニタイズと出力エスケープが不可欠である。開発者は、ユーザーからの入力値を適切に処理し、悪意のあるコードが実行されないようにする必要がある。

Taxonomy Chain Menu脆弱性に関する考察

この脆弱性は、WordPressを利用する多くのウェブサイトに影響を与える可能性があるため、深刻な問題だ。迅速なアップデートと対策が求められる。特に、投稿者以上の権限を持つユーザーがいるサイトは、早急にプラグインのアップデートを行うべきである。

今後、この脆弱性を悪用した攻撃が増加する可能性がある。攻撃者は、ユーザーの個人情報や機密情報を盗み取ったり、ウェブサイトを改ざんしたりする可能性があるのだ。そのため、セキュリティ対策の強化が重要となる。

対策としては、プラグインのアップデートに加え、Webアプリケーションファイアウォール(WAF)の導入や、定期的なセキュリティ監査の実施が有効だ。また、ユーザーに対しても、不審なリンクをクリックしないよう注意喚起を行う必要がある。

参考サイト/関連サイト

- CVE.「CVE Record: CVE-2025-3748」.https://www.cve.org/CVERecord?id=CVE-2025-3748, (参照 2025-05-09).